网络嗅探技术作为网络安全领域的关键工具,在信息安全实验中具有重要作用。本文将从网络嗅探的基本原理、实验应用场景及软件开发实践三个方面展开论述,旨在为信息安全技术人员提供理论与实践参考。

一、网络嗅探技术的基本原理与分类

网络嗅探(Network Sniffing)是一种通过捕获网络数据包并分析其内容的技术手段,主要分为被动嗅探与主动嗅探两大类。被动嗅探通过监听网络流量,不干扰正常通信;主动嗅探则通过发送特定数据包探测网络状态。在局域网环境下,常见的技术包括ARP欺骗、端口镜像等,这些方法使得嗅探器能够获取本不应接收的数据包。

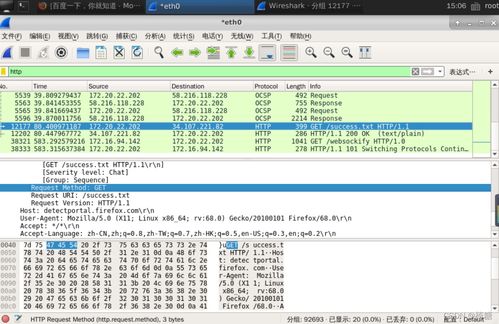

在信息安全实验中,网络嗅探常用于分析网络协议、检测异常流量及识别潜在攻击。例如,通过Wireshark等工具可直观查看TCP/IP协议栈各层数据,帮助学习者理解数据封装与传输机制。

二、网络嗅探在信息安全实验中的核心应用

- 协议分析与漏洞挖掘:通过嗅探HTTP、FTP等明文协议,可揭示数据传输中的安全隐患,如密码泄露、会话劫持等。实验者可模拟中间人攻击,分析未加密通信的脆弱性。

- 入侵检测与防御:结合嗅探技术开发的IDS(入侵检测系统)能实时监控网络流量,识别DDoS攻击、端口扫描等恶意行为。实验环境中常通过构建模拟攻击场景,验证检测算法的有效性。

- 网络性能优化:通过长期嗅探统计流量特征,可定位网络瓶颈,为优化拓扑结构提供数据支持。

三、网络与信息安全嗅探软件的开发实践

开发高效的网络嗅探软件需综合运用socket编程、协议解析及数据可视化技术。以Python为例,可通过Scapy库实现数据包捕获与自定义协议解析,结合PyQt等框架构建图形化界面。关键开发步骤包括:

- 底层数据捕获:基于libpcap/WinPcap库实现跨平台抓包,设置过滤器减少冗余数据。

- 协议解析引擎:逐层解析以太网帧、IP包、TCP/UDP段,提取应用层载荷。

- 威胁检测模块:集成规则引擎(如Snort规则)实现实时告警,支持正则表达式匹配恶意特征。

- 数据持久化与可视化:将抓包结果存储为PCAP格式,并通过流量统计图表展示分析结果。

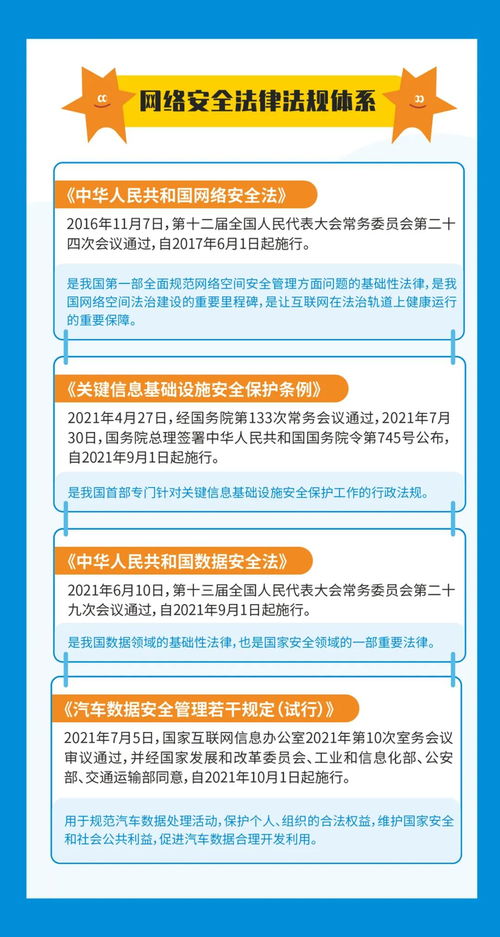

实际开发中需注重代码效率与资源管理,避免因大量数据包处理导致内存溢出。同时,应遵循合法合规原则,仅在授权环境中使用嗅探技术。

四、发展趋势与挑战

随着TLS 1.3等加密技术的普及,传统嗅探技术面临解密困难。未来方向包括:

- 结合机器学习分析加密流量行为特征

- 开发轻量级嵌入式嗅探工具用于物联网安全

- 探索零信任架构下的动态流量监控方案

网络嗅探技术既是攻击者的利器,也是防御者的盾牌。通过系统性实验与软件开发实践,信息安全从业者能更深入理解网络通信本质,构建更健全的防护体系。